Bonne chance si la personne avec le mot de passe est a 2,000 km de distance, dans un autre pays. Voltage-over-IP?Moi je le fais en 5 minutes sans micro-controleur, ni pc ou autre. Juste 2 câbles et du voltage.

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Note: This feature may not be available in some browsers.

Vous utilisez un navigateur obsolète. Il se peut que ce site ou d'autres sites Web ne s'affichent pas correctement.

Vous devez le mettre à jour ou utiliser un navigateur alternatif.

Vous devez le mettre à jour ou utiliser un navigateur alternatif.

Cryptographie

- Initiateur de la discussion farid_h

- Date de début

Elle doit surement avoir un proche pas loin de moi, quand elle va l'entendre couiner au tel elle va céderBonne chance si la personne avec le mot de passe est a 2,000 km de distance, dans un autre pays. Voltage-over-IP?

Niveau sécurité informatique, cryptographie je suis novice

Exact. Attaquer les algorithmes eux-memes, c'est plutot rare. La plupart du temps, c'est l'environment qui est vulnerable.

Par exemple, je me suis tres amuse recemment. Il y avait un client qui a voulu que je lui verifie le code d'une application cryptographique pour Android. La companie en question etait reellement paranoide et voulait non seulement etre sure que le code (l'implementation) etait correcte, mais aussi que les algorithmes etaient solides etc...

J'avais du mal a leur expliquer que s'ils voulaient proteger leurs secrets R&D, ils devaient renoncer entierement a une policy BYOD, et qu'une app pour Android ne sera jamais certifiee securisee cryptographiquement, car Android lui meme ne l'est pas et les phones ne le sont pas non plus. S'ils veulent une app crypto, ils auront besoin de phones specialement developpes pour ca, avec des systemes d'operations eux aussi specialement developpes. Et tout ca ne sert a rien s'ils n'ont pas une security policy en place au niveau humain/social.

La cryptographie n'est qu'un tout petit aspect de la securite, et meme la, beaucoup d'amateurs font beaucoup de betises par pure ignorance et naivite.

Par exemple, je me suis tres amuse recemment. Il y avait un client qui a voulu que je lui verifie le code d'une application cryptographique pour Android. La companie en question etait reellement paranoide et voulait non seulement etre sure que le code (l'implementation) etait correcte, mais aussi que les algorithmes etaient solides etc...

J'avais du mal a leur expliquer que s'ils voulaient proteger leurs secrets R&D, ils devaient renoncer entierement a une policy BYOD, et qu'une app pour Android ne sera jamais certifiee securisee cryptographiquement, car Android lui meme ne l'est pas et les phones ne le sont pas non plus. S'ils veulent une app crypto, ils auront besoin de phones specialement developpes pour ca, avec des systemes d'operations eux aussi specialement developpes. Et tout ca ne sert a rien s'ils n'ont pas une security policy en place au niveau humain/social.

La cryptographie n'est qu'un tout petit aspect de la securite, et meme la, beaucoup d'amateurs font beaucoup de betises par pure ignorance et naivite.

sinon y'a des moyens plus sournois comme le cheval de troie dans une clé usb que tu glisses sous la porte. La majeure partie des gens vont la ramasser pour voir se qu'il y'a dedans nan ? ^^

Oh oui et le fameux usb killer....

Le plus vieux truc pour accéder à un système c'est de le planter pour accéder à un sous système, du temps du minitel dans les bureaux de la poste c'était ultra facile, ensuite pas de login avec un identifiant au démarrage mais juste un mot de passe, il suffisait de trouver un des mots de passe d'un agent de la poste parmi tous ceux autorisés, pas imaginatif ni sécurisé, il suffisait de taper un mot style Superman, Spiderman, Platini ....... exit l'annuaire du minitel et accès à n'importe quel 36 machin chose.

La faille qui a longtemps existé sur les sites internet mais qui demandait un petit peu de cryptographe avec une petite notion de programmation, c'est les sites soi-disant sécurisés qui transmettaient les commandes via la ligne de commande style cgi en rajoutant des morceaux d'adresse, il suffisait d'étudier la structure pour accéder directement là où on voulait, même le site de la NSA avait cette faille ridicule et honteuse, accès direct aux archives sans avoir besoin d'être Snowden.

Les sites de films pour adultes avaient tous ce dernier défaut, on avait un accès direct aux archives vidéos.

Parfois les techniques les plus simples sont les meilleures.

La faille qui a longtemps existé sur les sites internet mais qui demandait un petit peu de cryptographe avec une petite notion de programmation, c'est les sites soi-disant sécurisés qui transmettaient les commandes via la ligne de commande style cgi en rajoutant des morceaux d'adresse, il suffisait d'étudier la structure pour accéder directement là où on voulait, même le site de la NSA avait cette faille ridicule et honteuse, accès direct aux archives sans avoir besoin d'être Snowden.

Les sites de films pour adultes avaient tous ce dernier défaut, on avait un accès direct aux archives vidéos.

Parfois les techniques les plus simples sont les meilleures.

kewkew

VIB

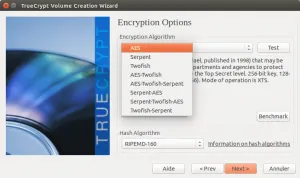

Quels algorithmes (chiffrement + hachage) privilégier ?

L'AES est le plus utilisé car dans les benchs et en pratique il est le plus rapide mais j'le sens pas

Suis sûr que la NSA l'a déjà cassé

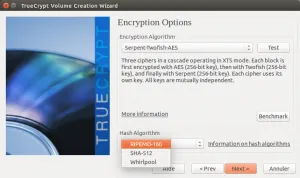

J'ai testé sur un petit container de 4 Go le trio Serpent-Twofish-AES + Whirlpool et ça reste acceptable pour peu qu'on ne monte pas le volume tous les jours.

L'AES est le plus utilisé car dans les benchs et en pratique il est le plus rapide mais j'le sens pas

Suis sûr que la NSA l'a déjà cassé

J'ai testé sur un petit container de 4 Go le trio Serpent-Twofish-AES + Whirlpool et ça reste acceptable pour peu qu'on ne monte pas le volume tous les jours.

Pièces jointes

AES-256 est et reste tres solide. S'il est bien utilise (et c'est pas facile), meme la NSA devrait avoir des difficultes a le briser. Bien sur que tu peux enchainer plusieurs algorithmes symmetriques si tu veux: le maillon le plus faible determinera la force de la chaine.

Le probleme n'est pas vraiment avec les algorithmes symmetriques comme AES et les autres AES-finalists (ils sont tous excellents); ce sont les algorithmes asymmetriques qui sont potentiellement vulnerables a des attaques analytiques de la NSA, GCHQ etc.

Et, encore plus important, la principale vulnerabilite des algorithmes symmetriques malgre leur qualite intrinseque, c'est de mal les integrer dans un contexte general; par ex. utiliser en mode ECB (ugh...!), ou avec un generateur de nombres aleatoires non-cryptographiques, ou sans padding adequoit, ou dans le cas de systemes embedded, sans contre-mesures contre des side-channel attacks (pareil pour des serveurs)... ou encore avec des bibliotheques pleines de bugs (nouveau bug d'OpenSSL sera devoile bientot, y a pas que Heartbleed).

Si tu veux utiliser des state-of-the-art algorithmes avec une implementation resistente aux side-channel attacks, essayes la bibliotheque NaCl (ou Libsodium) du cryptologue Bernstein:

https://nacl.cr.yp.to/

Edit Pour Truecrypt, AES-256 XTS est suffisant. Mais si tu veux ajouter/enchainer Serpent, c'est okay aussi. XTS pour 4 Go, ca va encore. Ceci dit, c'est a Windows que je ne ferais pas confiance dans ce contexte. Tu ne sais pas s'il y a des keyloggers qui capturent ta passphrase, tu ne sais pas si le CSPRNG n'a pas ete remplace, tu ne sais pas si un virus intercepte tes fichiers tant que le volume TC est mounted (et ton programme anti-virus intercepte egalement chaque I/O non-encryptee vers le volume TC avant qu'il y ait encryption), ...

Le probleme n'est pas vraiment avec les algorithmes symmetriques comme AES et les autres AES-finalists (ils sont tous excellents); ce sont les algorithmes asymmetriques qui sont potentiellement vulnerables a des attaques analytiques de la NSA, GCHQ etc.

Et, encore plus important, la principale vulnerabilite des algorithmes symmetriques malgre leur qualite intrinseque, c'est de mal les integrer dans un contexte general; par ex. utiliser en mode ECB (ugh...!), ou avec un generateur de nombres aleatoires non-cryptographiques, ou sans padding adequoit, ou dans le cas de systemes embedded, sans contre-mesures contre des side-channel attacks (pareil pour des serveurs)... ou encore avec des bibliotheques pleines de bugs (nouveau bug d'OpenSSL sera devoile bientot, y a pas que Heartbleed).

Si tu veux utiliser des state-of-the-art algorithmes avec une implementation resistente aux side-channel attacks, essayes la bibliotheque NaCl (ou Libsodium) du cryptologue Bernstein:

https://nacl.cr.yp.to/

Edit Pour Truecrypt, AES-256 XTS est suffisant. Mais si tu veux ajouter/enchainer Serpent, c'est okay aussi. XTS pour 4 Go, ca va encore. Ceci dit, c'est a Windows que je ne ferais pas confiance dans ce contexte. Tu ne sais pas s'il y a des keyloggers qui capturent ta passphrase, tu ne sais pas si le CSPRNG n'a pas ete remplace, tu ne sais pas si un virus intercepte tes fichiers tant que le volume TC est mounted (et ton programme anti-virus intercepte egalement chaque I/O non-encryptee vers le volume TC avant qu'il y ait encryption), ...

Dernière édition:

kewkew

VIB

Merci pour toutes ces précisions @farid_h

Pour les tests je fais ça sous Ubuntu ... Je ne fais pas trop confiance à windows sur ce coup ... De plus la fonctionnalité qui permet de chiffrer la partion système nécessite de lancer le bootloader TrueCrypt et je ne sais pas si c'est compatible avec l'UEFI introduit avec win 8.

Pour les tests je fais ça sous Ubuntu ... Je ne fais pas trop confiance à windows sur ce coup ... De plus la fonctionnalité qui permet de chiffrer la partion système nécessite de lancer le bootloader TrueCrypt et je ne sais pas si c'est compatible avec l'UEFI introduit avec win 8.

Cachebleed (CVE-2016-0702), une nouvelle vulnerabilite de type side channel attack contre OpenSSL et LibreSSL, entre autres (important), Intel Sandy-Bridge et plus vieux:

https://ssrg.nicta.com.au/projects/TS/cachebleed/

https://ssrg.nicta.com.au/projects/TS/cachebleed/

Comme on parle de congres de cryptographie, il y a aussi ceci comme challenge au celebre Bletchley Park:

http://arstechnica.co.uk/business/2...e-codebreakers-earmarked-bletchley-park-site/

http://arstechnica.co.uk/business/2...e-codebreakers-earmarked-bletchley-park-site/

J'ai decouvert un livre sympa sur la cryptologie, qui couvre aussi bien la cryptographie que la cryptanalyse; qui contient des chapitres sur de la cryptologie contemporaine, et des chapitres sur des methodes historiques. C'est une introduction fondee pour etudiants d'informatique, EE, mathematiques au niveau BSc ou MSc.:

http://www.springer.com/us/book/9783662484234

Si vous etes entierement debutants, je conseille plutot Paar/Pelzl du debut de ce fil (message #20), y compris le cours sympa sur Youtube: c'est moins formel et plus facile a suivre:

http://www.bladi.info/threads/cryptographie.414541/#post-14124949

CryptoSchool est un 2eme livre, pour ceux qui veulent approfondir leurs connaissances, apres avoir suivit le cours introductif.

http://www.springer.com/us/book/9783662484234

Si vous etes entierement debutants, je conseille plutot Paar/Pelzl du debut de ce fil (message #20), y compris le cours sympa sur Youtube: c'est moins formel et plus facile a suivre:

http://www.bladi.info/threads/cryptographie.414541/#post-14124949

CryptoSchool est un 2eme livre, pour ceux qui veulent approfondir leurs connaissances, apres avoir suivit le cours introductif.

@farid_h , un petit defi crypto paru sur zataz

Un collègue nous a donner ça, résolu en 5 min à la main (ça fait longtemps que j'en avais pas fait)

Vu que tu aime bien la crypto je te le remet

ATAZ vous fait gagner votre version. Comment ? Rien de plus simple, déchiffrez ce code [-4.-7.+3.+1.-15.-6]. La clé de déchiffrement est Ghost R.

http://www.zataz.com/zataz-gagner-ghost-recon-wildlands/#axzz4aIm1eVF1

Un collègue nous a donner ça, résolu en 5 min à la main (ça fait longtemps que j'en avais pas fait)

Vu que tu aime bien la crypto je te le remet

ATAZ vous fait gagner votre version. Comment ? Rien de plus simple, déchiffrez ce code [-4.-7.+3.+1.-15.-6]. La clé de déchiffrement est Ghost R.

http://www.zataz.com/zataz-gagner-ghost-recon-wildlands/#axzz4aIm1eVF1

Meme si je suis un peu en retard de le relayer ici: une premiere attaque de collision sur SHA1.

http://shattered.io

http://shattered.io

@farid_h:

Pas pour le moment j'essaye toujours d'apprendre des choses simples. J'essaye de bien comprendre l'algo concernant le triage ; je trouve ça un peu dure. Si je continue à bosser chaque jours je pense que d'ici 3 ou 4 ans je pourrais avoir un niveau moyen en Python.

Si t'as des problemes a comprendre les algorithmes, ce n'est pas un langage de programmation qui te sauvera. Dans ces cas la, tu doits utiliser la methode manuelle:

Tu dresses un tableau avec comme colonnes toutes les variables employees dans l'algorithme. Tu choisis un input court (par exemple 3 ou 5 chiffres aleatoires a trier). Et tu executes l'algorithme manuellement. Pour chaque pas de l'algorithme, tu ajoutes une ligne du tableau avec les nouvelles valeurs des variables (y compris de l'array a trier qui est aussi une variable). Important: apres chaque pas, seuls peu de variables changent, idealement seulement une seule, le reste des variables reste inchange.

Comme ca, tu finiras par comprendre chaque algorithme.

Essayes aussi avec cette methode de verifier les cas extremes: 1/ input vide, i.e. 0 nombres a trier, 2/ input avec exactement un nombre a "trier", 3/ les nombres de l'input sont deja tries, 4/ ils sont deja tries mais a l'envers..

Tu peux evidament utiliser un debugger en "observant" (watch) toutes les variables de l'algorithme et en single-steppant le code pour creer ce tableau... mais mon experience me dit qu'on apprend et comprend mieux, si on le fait manuellement, car la lenteur manuelle tä laisse plus de temps de reflechir... et la methode manuelle a l'avantage de fonctionner aussi avec du pseudo-code, avant meme d'avoir ecrit une seule ligne du programme.

tadawit

VIB

Merci farid_h pour le temps que tu as pris à m'écrire,

Je ne vais pas polluer ton topic d'avantage on peut en discuter ici si tu veux:

https://www.bladi.info/threads/algo-trisfusion.457478/

Je ne vais pas polluer ton topic d'avantage on peut en discuter ici si tu veux:

https://www.bladi.info/threads/algo-trisfusion.457478/

Une interessante application de la cryptographie moderne: une monnaie electronique reellement anonyme (contrairement aux bitcoins qui sont transparents)

https://en.wikipedia.org/wiki/Monero_(cryptocurrency)

https://getmonero.org

Principe de base pour nous cryptologues et cryptonerds:

https://en.wikipedia.org/wiki/CryptoNote

https://cryptonote.org

https://cryptonote.org/whitepaper.pdf

@Sanid, @Hibou57, @kewkew

P.S.: en plus du mining, et d'echanges de moneros avec d'autres enthousiastes, les grandes bourses d'echanges (kraken etc.) acceptent et vendent des moneros.

https://en.wikipedia.org/wiki/Monero_(cryptocurrency)

https://getmonero.org

Principe de base pour nous cryptologues et cryptonerds:

https://en.wikipedia.org/wiki/CryptoNote

https://cryptonote.org

https://cryptonote.org/whitepaper.pdf

@Sanid, @Hibou57, @kewkew

P.S.: en plus du mining, et d'echanges de moneros avec d'autres enthousiastes, les grandes bourses d'echanges (kraken etc.) acceptent et vendent des moneros.

Pour cacher quoi ou échapper à quoi ?Une interessante application de la cryptographie moderne: une monnaie electronique reellement anonyme (contrairement aux bitcoins qui sont transparents)

[…]

Moi je ne connais que les fonctions de hachage ou d’emprunteLa crypto c'est bon pour les matheux

J’ai la réponse à mes questions : Monero, la monnaie électronique qui se rêve en complément indispensable du bitcoin (lemonde.fr), 2016.Une interessante application de la cryptographie moderne: une monnaie electronique reellement anonyme (contrairement aux bitcoins qui sont transparents)

[…]

C’est encore une n‑ième monnaie conçue par des anarchistes. Les libertariens (à ne surtout pas confondre avec les libéraux, pour les gens qui lisent), si on les laissaient faire, aboutiraient aussi sûrement à l’effondrement de la société que les communistes la verrouille. On est plus au néolithique, les sociétés modernes doivent avoir un état et des infrastructures publiques, et elles ne peuvent être financées que par une forme d’impôt ou une autre. J’espère que cette monnaie sera surveillée et interdite.

En plus, on retrouve les mêmes motifs de suspicions qu’avec le bitcoin : spéculation et monnaie pour l’économie criminelle. Elle a même été crée pour ça à l’origine, pour des sites de vente de drogue et de vente d’armes … tout est dit.

Moi je ne connais que les fonctions de hachage ou d’emprunte(CRC, SHA1, MD5 et compagnie)

Bein cote cryptographique (le seul qui m'interesse ici w.r.t. monero), il y a pas mal de choses interessantes dans cette monnaie, i.e. dans CryptoNote... probablement issu de Stanford U.

L’anarchie ne vaut pas mieux que la dictature, elle est autant violente.C'est simplement l'equivalent electronique qui s'approche le plus au cash. Le jour ou on vivra dans une dictature, nous allons apprecier cette fonctionalite.

L'argent anonyme, c'est de l'anarchie maintenant? Et pourtant, c'est la forme de l'argent qui a toujours existe avant l'argent electronique (le cash)... et pourtant il n'y avait pas d'anarchies, dans aucune civilisation du monde bien que c'etait impossible de tracker les transactions financiaires.L’anarchie ne vaut pas mieux que la dictature, elle est autant violente.

Monero etc, c'est qu'un push-back en faveur du defunt secret bancaire.

farid la cryptographie ne sert pas a grand chose tant qu'on ne sais pas ou sont arriver les supercalculateur dans les boites noirs des agences comme la NSA.

Le dernier algorithme dévoiler par deux mathématiciens( un backdoor niveau algorithme et au niveau couche, basé sur les courbes elliptiques) nous montre largement de quoi ces agences sont capable. Le RSA avant sa découverte dans les années 70 était déjà connu par la fameuse GCHQ.

A mon avis le one time pad resteras toujours l'algorithme le plus sur pour les systèmes symétriques, par contre pour les systèmes asymétriques(ou a clef publique, même si je trouve que mathématiquement c'est la même chose), il y en a qui sont résistent même à des futurs super calculateurs quantiques, mais il ne sont pas encore généralisé et applicable.

Le dernier algorithme dévoiler par deux mathématiciens( un backdoor niveau algorithme et au niveau couche, basé sur les courbes elliptiques) nous montre largement de quoi ces agences sont capable. Le RSA avant sa découverte dans les années 70 était déjà connu par la fameuse GCHQ.

A mon avis le one time pad resteras toujours l'algorithme le plus sur pour les systèmes symétriques, par contre pour les systèmes asymétriques(ou a clef publique, même si je trouve que mathématiquement c'est la même chose), il y en a qui sont résistent même à des futurs super calculateurs quantiques, mais il ne sont pas encore généralisé et applicable.

Tout a fait, @DDOSS. La cryptographie moderne suit une methode scientifique, ou les theoremes doivent preciser minutieusement les bases, i.e. les problemes mathematiques consideres "difficiles" sur lesquels ils basent leur securite. Actuellement, on sait assez bien (mathematiquement prouve) que tel ou tel algorithme ou protocole cryptographique est "secure", si tel ou tel probleme mathematique l'est aussi. Mais on ne sait pas si ces problemes le sont: c'est tout a fait possible que des mathematiciens de la NSA, du GCHQ etc. ont trouve une solution sans bien evidament la publier. Et on assume que ces mathematiciens ont une avance sur la recherche publique de 10 a 20 ans.

Et encore une chose: la cryptographie en tant que science est probabilistique en nature. On parle de securite vis-a-vis d'un certain adversaire quand l'adversaire ne peut resoudre le probleme qu'en temps non-polynomial. Ces theoremes sont asymtotiques, mais ne disent rien sur la probabilite negligeable, mais pas nulle, de trouver une solution en temps et espace polynommiel.

Et encore une chose: la cryptographie en tant que science est probabilistique en nature. On parle de securite vis-a-vis d'un certain adversaire quand l'adversaire ne peut resoudre le probleme qu'en temps non-polynomial. Ces theoremes sont asymtotiques, mais ne disent rien sur la probabilite negligeable, mais pas nulle, de trouver une solution en temps et espace polynommiel.

Les chercheurs de la fameuse KU Leuven ont decouvert une faille dans le protocol WPA2 destine a chiffrer les reseaux WiFi. Ils ont baptise cette faille Krack (Key Reintallation AttaCK):

https://www.krackattacks.com/

https://www.krackattacks.com/

Nous allons tous devoir bientot patcher nos routers, ordinateurs etc. a cause de cette serieuse vulnerabilite.

@Hibou57, ca devrait t'interesser: meme s'il s'agit d'une erreur de specification du standard WPA2 lui-meme...

1/ la vulnerabilite n'a pu etre decouverte que grace au fait que wpa_supplicant est opensource (l'auteur explique comment il a decouvert ca par hasard en fouinant dans le source code).

2/ Linux, y comprit Android 6+ sont particulierement vulnerables, car non seulement ils reinsertent la cle sur demande (et resettent les nonces), il la remplacent meme par all-zeroes, parceque le standard requiert d'effacer la cle de la memoire apres installation, et ils reinsertent un buffer vide.

3/ Windows n'est apparament pas (?) vulnerable, car ils ne suivent pas le standard a la lettre... mais il faut monitorer les CVE, c'est pas exclu qu'il y aura encsre des surprises.

Morale de l'histoire? Plusieurs choses. a/ Open source est super pour decouvrir des vulnerabilites, non seulement dans une implementation, mais aussi dans un standard. b/ A cause du vaste deployement de ces logiciels dans des gadgets de tout genre, une vulnerabilite a un immense impact. c/ Avant, il y avait une monoculture de Microsoft avec tous les effets nefastes d'un point de vue securitaire, mais ici on a une monoculture d'une seule implementation opensource: d'ou l'utilite de ne pas deployer une unique implementation d'une technologie partout: la diversite d'implementations protege contre un meltdown massif de l'infrastructure.

@Kuzan, you too.

@Hibou57, ca devrait t'interesser: meme s'il s'agit d'une erreur de specification du standard WPA2 lui-meme...

1/ la vulnerabilite n'a pu etre decouverte que grace au fait que wpa_supplicant est opensource (l'auteur explique comment il a decouvert ca par hasard en fouinant dans le source code).

2/ Linux, y comprit Android 6+ sont particulierement vulnerables, car non seulement ils reinsertent la cle sur demande (et resettent les nonces), il la remplacent meme par all-zeroes, parceque le standard requiert d'effacer la cle de la memoire apres installation, et ils reinsertent un buffer vide.

3/ Windows n'est apparament pas (?) vulnerable, car ils ne suivent pas le standard a la lettre... mais il faut monitorer les CVE, c'est pas exclu qu'il y aura encsre des surprises.

Morale de l'histoire? Plusieurs choses. a/ Open source est super pour decouvrir des vulnerabilites, non seulement dans une implementation, mais aussi dans un standard. b/ A cause du vaste deployement de ces logiciels dans des gadgets de tout genre, une vulnerabilite a un immense impact. c/ Avant, il y avait une monoculture de Microsoft avec tous les effets nefastes d'un point de vue securitaire, mais ici on a une monoculture d'une seule implementation opensource: d'ou l'utilite de ne pas deployer une unique implementation d'une technologie partout: la diversite d'implementations protege contre un meltdown massif de l'infrastructure.

@Kuzan, you too.

Dernière édition:

Pour être honnête, tu peux faire le compte de toutes les vulnérabilités découvertes par les développeurs dans le non‑open source.Nous allons tous devoir bientot patcher nos routers, ordinateurs etc. a cause de cette serieuse vulnerabilite.

@Hibou57, ca devrait t'interesser: meme s'il s'agit d'une erreur de specification du standard WPA2 lui-meme...

1/ la vulnerabilite n'a pu etre decouverte que grace au fait que wpa_supplicant est opensource (l'auteur explique comment il a decouvert ca par hasard en fouinant dans le source code).

2/ Linux, y comprit Android 6+ sont particulierement vulnerables, car non seulement ils reinsertent la cle sur demande (et resettent les nonces), il la remplacent meme par all-zeroes, parceque le standard requiert d'effacer la cle de la memoire apres installation, et ils reinsertent un buffer vide.

3/ Windows n'est apparament pas (?) vulnerable, car ils ne suivent pas le standard a la lettre... mais il faut monitorer les CVE, c'est pas exclu qu'il y aura encsre des surprises.

Morale de l'histoire? Plusieurs choses. a/ Open source est super pour decouvrir des vulnerabilites, non seulement dans une implementation, mais aussi dans un standard. b/ A cause du vaste deployement de ces logiciels dans des gadgets de tout genre, une vulnerabilite a un immense impact. c/ Avant, il y avait une monoculture de Microsoft avec tous les effets nefastes d'un point de vue securitaire, mais ici on a une monoculture d'une seule implementation opensource: d'ou l'utilite de ne pas deployer une unique implementation d'une technologie partout: la diversite d'implementations protege contre un meltdown massif de l'infrastructure.

@Kuzan, you too.

Tu as noté que Windows est moins touché que Linux ?

C’est aussi un problème de méthode, les protocoles de cette importance devrait tous être conçu avec des méthodes formelles. Et en la matière, qui demande beaucoup de travail, il ne faut pas compter sur l’open‑source pour qui la gratuité prime sur tout. Même une poubelle qui plante au démarrage sera plébiscité par l’open‑source, pourvu qu’elle soit gratuite. Alors pour ce type de question, …

En parlant d’open‑source encore, la faille OpenSSH qui avait permis à des millions de mot de passe de fuité, avait été introduite par le modèle open‑source (introduite par un étudiant sans que personne ne s’en aperçoive avant le désastre). L’implémentation SSH de Windows (non‑open source) n’était pas touchée.

C'est ce que j'ai ecrit: cette foi-ci, Windows n'est pas affecte... du moins il faut l'esperer.

Methodes formelles: si t'as lu l'intro sur le site web, l'auteur ecrit que le 4-way handshake a ete mathematiquement / formellement prouve secure. Mais le probleme est que la methode du key-reinsertion dans le cas du Wifi (donc avec une sorte de replay-attack) n'a meme pas ete modellise.

Tu as aussi note que tous les fabriquants de smartphones, routers, smart tvs, .. etc. de la Wi-Fi Alliance, meme avec leurs developpeurs payes, n'ont pas ete capables d'auditer wpa_supplicant et hostapd. C'est pas une affaire de $$$, c'est de la pure negligeance.

Comme quoi on voit de nouveau que la securite operationnelle est dure a realiser.

Methodes formelles: si t'as lu l'intro sur le site web, l'auteur ecrit que le 4-way handshake a ete mathematiquement / formellement prouve secure. Mais le probleme est que la methode du key-reinsertion dans le cas du Wifi (donc avec une sorte de replay-attack) n'a meme pas ete modellise.

Tu as aussi note que tous les fabriquants de smartphones, routers, smart tvs, .. etc. de la Wi-Fi Alliance, meme avec leurs developpeurs payes, n'ont pas ete capables d'auditer wpa_supplicant et hostapd. C'est pas une affaire de $$$, c'est de la pure negligeance.

Comme quoi on voit de nouveau que la securite operationnelle est dure a realiser.

Dernière édition:

Je trouve ca quand meme accablant pour nos communautes. Ni les cryptologues, ni les designers du standard, ni l'lndustrie de la Wi-Fi Alliance, ni les developpeurs open-source n'ont decouvert cette vulnerabilite pourtant triviale pendant plusieurs annees.

Récemment, j'ai constaté un problème sur le Wifi : je suis connecté en Lan et ai désactivé Wlan au niveau des protocoles de connexions de l'ordi fixe.

Il y a probablement un malware/goodware, qui réinstalle la connexion Wifi (Whatsapp), sur l'ordi et prend la main.

Conséquence : la connexion Wifi est bloquée pour les téléphones mobiles, avec la mise en route automatique de la connexion 4G ...

Un goodware pour les compagnies ?

Partagez cette discussion: